本文将展示如何利用著名的Web 渗透工具Burp Suite 来进行渗透测试。 Burp Suite的Web渗透功能异常强大,但也不乏一些槽点:

个人认为,学习Burp Suite最好的方法就是用其来对靶场进行渗透测试(这里提醒一下,请勿在未授权情况下对Internet上的服务器进行渗透测试)。下面将通过具体的渗透步骤来Burp Suite的方法,比如 Intruder模块。

注册信息因该是存储下来的。我们再次访问注册页面,并将Proxy的 Intercept 设置成ON以便截获注册时发送的信息。如下图所示。

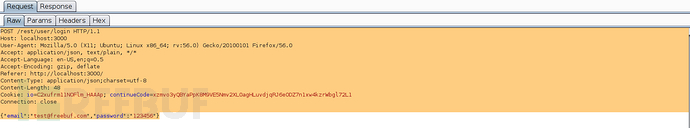

首先我们先在登录页面进行登录,来截取HTTP报文(登录时,不一定需要正确的用户密码名)。截获的HTTP 报文如下图所示。

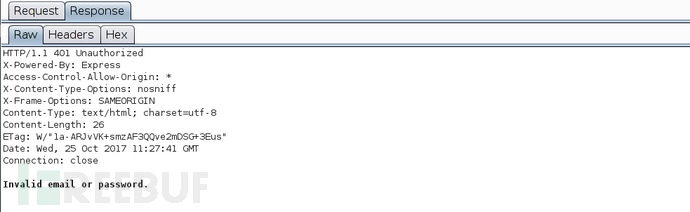

服务器返回信息中,包含了一个字符串”Invalid email or password”。很明显,这表明登录不成功。下面则是SQL 注入的重点了。右键点击请求,选择 “Send toIntruder”,将该条记录发送到”Intruder” 模块进行自动化测试。然后点击 “Intruder”标签页进入 Intruder模块。然后点击”Positions” 子标签页。

这里事实上就是定义自动化测试时对那些变量进行替换。我们这里仅对email变量进行测试。配置如下

然后单击Payload子标签页。这里可以定义如何对变量进行替换。通常是采用字典(wordlist)来

进行替换。Burp Suite 本身似乎并未提供一个现成的字典,幸好Fuzzdb 开源项目提供了一个很好的字典,包含了各种可能用到的字典。可以采用如下git命令将其克隆到本地:

需要注意的一点是,一定要将”URL-encode these characters” 前面的勾去掉,即不对特殊字符做编码。最后设置如下图所示,注意红框标注的地方。

查看结果页面,有些SQL注入失败了,有些成功了。一个最简单的筛选办法就是查看Status列,一般成功的会返回200.

推荐:

网友评论 ()条 查看