没错,他没有过滤ontoggle事件并且也没过滤eval函数,那么我们可以构造恶意代码、最常用的写上。

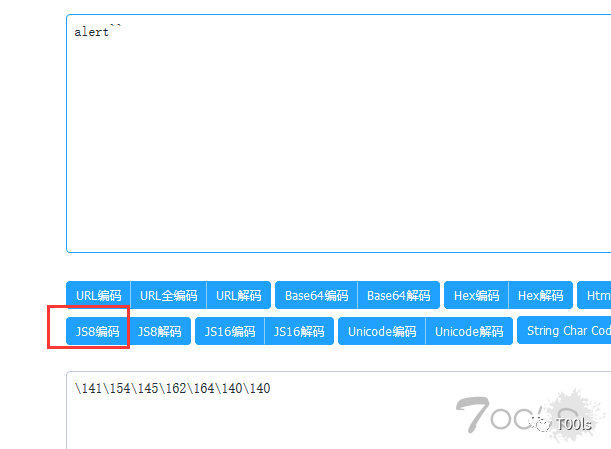

/Td 是闭合标签,这里我们用了js8编码140140 就是alert``转换后的代码放入到对面查看试试 然后我们伪造成被钓鱼者,在钓鱼页面提交数据,把我们的payload插入到对方的 p12345变量中。

但是当我放上去的时候,并没有写到数据库,也就是说把 我这里的代码过滤了,到这里我百思不得其解,后来经过上百次测试,才知道,它的字符的长度,超过一定长度的字符,那么数据就不会被写入。

首先标签被打乱了,并且多了个” 号,这很好绕过。前面我们看到过对方对JS8进制过滤不严格 可以对其JS8进制编码。

推荐:

网友评论 ()条 查看